Der falsche Umgang mit Container-virtualisierten Umgebungen, egal ob selbstgehostete Kubernetes-Umgebungen mit Docker oder Services von einem Cloud-Anbieter, wie AWS, Azure oder Google Cloud, kann für Unternehmen sehr gefährlich und teuer werden.

In diesem Artikel werden die Auswirkungen von Spectre und Meltdown, sowie die aktuellen Gefährdungen durch diese aufgezeigt. In den folgenden Blogartikeln möchte ich die Angreifbarkeit von container-virtualisierten Umgebungen durch Meltdown und Spectre aufzeigen, sowie Gegenmaßnahmen, um diese zu erkennen und weitestgehend zu vermeiden.

Warum wird Meltdown & Spectre als „Supergau“ der Digitalen Gesellschaft beschrieben?

Die Anfang des Jahres bekanntgewordenen Sicherheitslücken Meltdown und Spectre erschütterten die digitale Gesellschaft. Sie eröffneten ein völlig neues Kapitel für mögliche Angriffe. Dabei werden nun physikalische Seitenkanal-Angriffe ausgenutzt, um die gängigen Prozessorarchitekturen und somit die modernen Virtualisierungsmethoden auszuhebeln. Durch Sie ist es möglich, den gesamten physikalischen Speicher des Hostsystems auszulesen. Gerade für virtuelle IT-Landschaften, wie container-virtualisierte Umgebungen, aber auch Virtuelle Maschinen wie von diversen Cloud-Anbietern angeboten, ist dies der "Supergau". Dadurch ist es normalen Kunden einer Cloud-Plattform möglich, sensible Informationen von allen andern Kunden, die auf demselben physikalischen Hostsystem laufen, in Erfahrung zu bringen. Das kann nicht nur Hackern, durch dort hinterlegte Schlüssel, einen Direktzugang zu den Unternehmensnetzwerken ermöglichen, auch Firmengeheimnisse und Abläufe-, schlicht alle wichtigen Informationen eines Unternehmens, die dort verarbeitet werden, können abgegriffen werden!

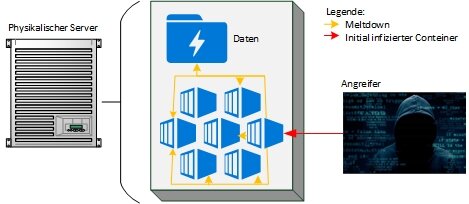

Scenario Beschreibung

Ein Typisches Scenario für eine Ausnutzung von Meltdown und Spectre wäre: Durch ausnutzen einer veralteten Software in einem Container der firmeneigenen, digitalen Container-Infrastruktur, ist es einem Angreifer möglich diesen einen Service zu infizieren - beispielsweise einen Webserver. Dadurch bekommt der Angreifer wahrscheinlich noch keine wichtigen Firmengeheimnisse. Er kann auf diesem System jedoch nun Meltdown nutzen, um Zugriff auf die Daten aller anderen Applikationen, Services und Container auf demselben physikalischen Hostsystem zu bekommen.

Dieses Scenario wird in den folgenden Exploitations zu Meltdown und Spectre als Ausgangslage genommen und dadurch die wichtigen Firmengeheimnisse in Erfahrung gebracht.

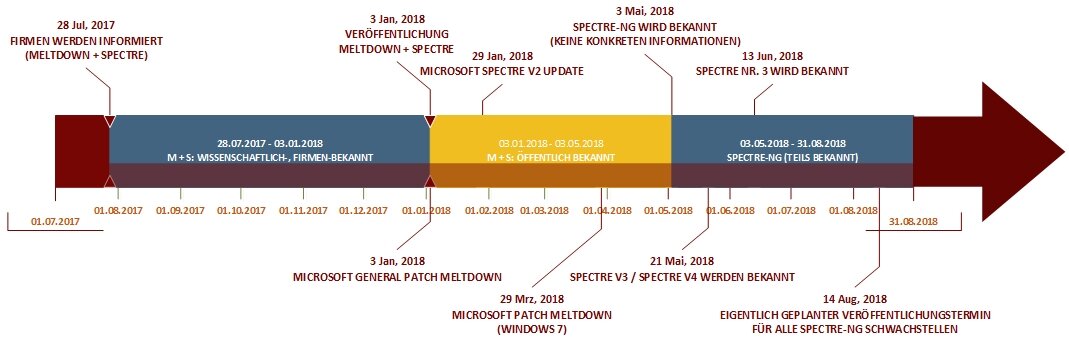

Veröffentlichungshistorie

In nachfolgender Abbildung kann der zeitliche Verlauf der Schwachstellen erkannt werden. Vor allem bei den Spectre-NG Schwachstellen wird klar ersichtlich, dass diese unkoordiniert veröffentlicht wurden. Dadurch konnten die Hersteller teilweise ihre Patches nicht rechtzeitig zur Verfügung stellen. Auch, dass die Schwachstellen bereits am 03.05.2018 erwähnt wurden, führte zu großer Aufregung in der digitalen Gesellschaft. Die Firmen wussten nun, dass sie durch diese acht neuen Schwachstellen womöglich angreifbar sind, jedoch hatten sie keinerlei Informationen, wie schwerwiegend diese Angriffe sind und wie sie sich und ihre Kunden davor schützen können.

Fortsetzung folgt…